面前时间,信息技巧发展日月牙异.搬动互联网、物联网、云辩论、大数据等信息技巧持续得到普及应用,即时通讯、外交聚集、电子商务、互联网金融等领域内的新技巧、新址品和新应用恒河沙数.同期,跟着经济社会信息化日臻慎重,东说念主们的生流水慈祥生计形式得到了持续的提高和改变.然则,新技巧、新址品和新应用在方便生计的同期也带来了巨大的安全问题.海外上,斯诺登曝光好意思国间谍行动,警示全球云干事和外交聚集的监听风险.苹果公司iCloud干事被黑客攻破,变成数百众所周知的名东说念主巧妙像片被盗,再次敲响了搬动互联与云干事的安全性警钟.韩国信用卡信息泄漏、索尼影业被黑和朝鲜聚集瘫痪事件仍在抓续发酵.在国内,携程信息“安全门”事件敲响了电商网站和在线平台的安全警钟.阿里云遭逢互联网史上最大范畴的DDoS袭击.小米800万用户数据浮现,12306网站、智联招聘和慎重招生个东说念主信息的泄漏C神偷拍,激励了全社会对于个东说念主隐讳的高度原宥.中央聚集安全和信息化指示小组的成立,宣告聚集与信息安全问题决然提高至国度高度.

要已毕对数据与隐讳的安全保护,加密、探问戒指和信息流戒指是最有用的顺序.加密与探问戒指顺序是如今最慎重的数据安全技巧.加密是指以某种特殊的算法和密钥改变原有的信息数据,使得未授权的用户即使取得了已加密的信息,也无法洞悉信息内容.加密机制可保证数据在存储与通讯过程的安全性,但不行保证端到端的安全性,因为数据一朝被解密之后,再无相应保护机制有时保证解密后的数据被安全地使用.探问戒指是通过为止用户对数据信息的探问才调及范围,保证信息资源不被造孽使用和探问.平方应用的模子包括探问戒指矩阵模子和基于变装的探问戒指模子等.但探问戒指也不行保险端到端的安全需求.举例,若主体A允许读取数据a,在探问戒指点A读取数据a后,A不错放纵使用所读取的数据a,而系统失去了对数据a的戒指权限.因而,探问戒指并不行有用地戒指信息在系统内的传播和转折沾污.因而,需要讨论可提供端到端安全保证的信息流戒指机制,与加密和探问戒指沿途组成数据与隐讳安全的坚实的城墙.

信息流是指信息在系统里面和系统之间的传播和流动,信息流戒指是指以相应的信息流策略戒指信息的流向.信息流戒指策略一般包括数据诡秘性策略和完整性策略,诡秘性策略是预防信息流向未授权获取该信息的主体,完整性策略是预防信息流向完整性高的主体或数据.信息流戒指机制已毕的中枢想想是:将标签(过失)附着在数据上,标签跟着数据在通盘系统中传播(数据派生出的对象也将会秉承原稀有据标签),并使用这些标签来为止圭臬间的数据流向.诡秘性标签不错保护明锐数据不被造孽或坏心用户读取;而完整性标签不错保护首要信息或存储单位免受不实在或坏心用户的阻扰.为已毕信息系统的信息流戒指,列国讨论东说念主员、政府讨论机构、大学高校和互联网企业都伸开了无数的讨论职责,顶尖的海外会议,如S&P,CCS,OSDI,NDSS,PLDI,SOSP,SIGCOMM,SIGMOD和SS险些每年或每两年都稀有篇论文讨论信息流戒指表面偏执已毕与应用.在与信息流戒指关联的期刊会通议学术论文中,较为经典和有影响力的文献总额照旧达到数千计.额外是连年来新技巧的持续变嫌与发展,信息流戒指讨论职责又有了新的表面基础、新的应用领域和新的已毕形式.鉴于刻下海外和国内还未有信息流戒指职责的关联综述著述,本文先容了信息流戒指关联讨论职责的讨论近况和进展概况,额外侧重于先容具有代表性的信息流戒指系统的结构、组成和已毕顺序,但愿为改日的讨论提供一定的参考与匡助.

本文最初给出信息流及信息流戒指的界说.第1节从基于格、安全类型系统、安全程度代数和自动机这4个方面先容信息流戒指的基本表面与模子.第2节从辩论机线索结构由下而上动身,综述基于硬件、操作系统、虚构机、高等言语、初级言语、数据库和聚集的信息流戒指已毕顺序并对各种讨论的特质进行对比.第3节分析信息流戒指在云辩论、搬动互联、大数据和物联网等新技巧下的应用.第4节对信息流戒指讨论职责有待长远讨论的难点和发展热门进行分析与瞻望.终末是驱散语.

1 信息流戒指表面与模子信息流的严格界说是基于熵[1]的花样化界说:系统在s景色下践诺动作序列c后到达的景色t,xs示意系统在景色为s时x的取值,ys,yt分别示意系统在景色为s和t时y的取值,H(xs|yt)示意条款熵,如果H(xs|yt)<H(xs|ys),则称动作序列c使得信息从x流向y.界说可清爽为:在系统景色变迁后,由y的值可推导出变迁之前x值的信息,则说明信息由变量x向变量y流动.举例,圭臬语句if (x) y=0;elsey=1,若其x等概取值为0和1,则H(xs)=1, H(xs|yt)=0.由于H(xs|yt)=0<H(xs|ys)=H(xs)=1,因此信息从x流向y.

为已毕存效和正确的信息流分析与戒指,需要制定系统的信息流安全策略.信息流安全策略界说什么样的信息流动步履是正当的,是系统安全的最高等抽象.无插手策略是一种抽象出安全策略本色的策略,直不雅上可清爽为:若受保护的数据与不受保护的数据之间不存在彼此插手,则合计该系统是安全的.

1982年,Goguen和Meseguer[2]初次提倡信息流的无插手策略,该策略是面向信服性系统的,况兼系统的输入与输出是同步的.McCullough[3]扩展了无插手策略至非信服性系统,分析了异步系统中广义无插手策略.此后,纷乱无插手策略接踵提倡,包括不可演绎策略[4]、不可揣度策略[5]、解析策略、阻滞策略[6]和受限策略等,并盘考了各策略在信服性系统与非信服性系统下可组合[7]、可传递[7]、可修正等性质.

为已毕信息流安全策略,安全模子的野心是最关键的部分,安全模子用于精准和花样地描画系统的安全特征.凭证信息流安全模子描画顺序的不同,从基于格的信息流模子、基于安全类型系统的信息流模子、基于程度代数的信息流模子和基于自动机的信息流模子分别加以描画.

1.1 基于格的信息流模子Denning[8]建立了基于格的信息流模子,通过格结构来花样化地描画信息流动策略、系统景色和各景色之间的转机关系.格的界说如下:如果(L,≤)是一个偏序集会,L中每一双元素a和b都存在最大下界与最小上界,则称二元组(L,≤)是格.基于格不错构建系统的信息流策略,将系统中信息按照其受保护圭臬不错区别为不同安全等第,每一个级别的信息不错形成一个安全类SC(security class),则系统中信息流动策略都不错用有限格(L,≤)来描画,其中,L示意安全类的集体.举例,令A,B∈L且A≤B.依据诡秘性策略要求,只可允许信息在一个安全类A里面或向高等别安全类B流动.

最早基于格的信息流模子是提供数据诡秘性保护的BLP模子,其基本想想仍然是从探问戒指的角度讨论何如既保证主体有用地探问客体,又使得系统的安全性不致遭到阻扰.BLP模子的基本安全轨则是“下读上写”.

• “下读”可描画为:主体s允许读客体o,当且仅当主体安全级level(s)不错掌握(dom)客体安全级level(o);

• “上写”可描画为:主体s不错写客体o,当且仅当客不雅安全级别level(o)不错掌握(dom)主体安全级别level(s).

模子轨则要求所稀有据只可按照安全级别从低到高的流向流动,从而保证了明锐数据安全.同理,与BLP模子完全对偶的Biba[9]模子提供了数据完整性保护.由于以上模子要求十足的信息单向流动,影响了系统的可用性和灵活性,后续基于格的模子引入了主体安全级范围见识、客体安全级范围见识、主体安全级动态颐养、实在主体见识以及环策略、低水标策略和高水标策略等.

基于格的信息流模子存在隐敝通说念和降密繁重问题.

• 对于隐敝通说念问题,基于格的诡秘性信息流模子往往选用信说念来描述信息的流动,具体在施行系统中推崇为读或者写.然则,信息除了通过主信说念以外,仍不错通过其他的旁路信说念进行流动,而往往这些旁路信说念在基于格的信息流戒指模子中并禁止易被正确描画和集成,举例BLP模子;

• 第二,安全模子中一个首要的讨论内容是模子中镌汰安全等第策略问题,这波及到模子在现实生计中的可用性和灵活性.基于格的信息流模子一般建树一个降密器,高密级信息不错通过降密器流向低密级信息.然则,这一性质并不骄慢格的传递性,即,高密级信息不行平直流向低密级信息.

1.2 基于安全类型系统的信息流模子类型系统用于界说编程言语中的数值和抒发式的不同类型以及何如操作这些类型和类型间何如彼此作用,类型不错抒发具有特定真理真理和宗旨一个值或者一组值.神圣类型化l演算为圭臬类型系统讨论提供了一个基本框架,其讨论的基本内容包括类型和项的构造、高下文、类型化轨则及性质、约简轨则及性质等.跟着面向对象想想的平方应用,又产生了多态l演算[10]、带子类型系统和对象演算系统等.安全类型系统则在已有类型系统中加入安全类型,并建立相应的安全类型轨则和安全子轨则,如果圭臬在安全类型轨则下是良类型(well- typed)的,那么安全类型系统的可靠性保证了圭臬一定骄慢系统安全策略.其安全性说明一般选用无干性说明顺序.

Volpano[11]最初将类型系统引入圭臬安全领域,他提倡的安全类型系统包括3种不同类型:第1种是安全类型τ,第2种是抒发式和敕令类型π,第3种是短语类型ρ.安全类型骄慢偏序(≤)关系,其语法如下所示:

• τ::=s;

• π::=τ|τ proc(τ1,τ2 var,τ3 acc)|τ cmd;

• ρ::=π|τ var|τ acc.

然后给出了安全类型系统的类型述说轨则和类型判断轨则,如$\lambda ;\gamma n:\tau $示意n在安全类型系统环境下具有

快播在线影院安全类型τ.类型判断轨则形如:

$(\text{rulename}) \frac{Premis{{e}_{1}};Premis{{e}_{2}};...;Premis{{e}_{n}}}{Conclusion}.$上式左边为轨则名,横线上方为一组前提条款,下方为论断,前提和论断都以判断式花样给出.举例,

• 显式信息流赋值(ASSIGN)轨则,为保证显式流e′到e的安全,e′的安全级别必须大于等于e的安全级;

• 隐式信息流条款(IF)轨则,为保证隐式流e到c或c′的安全,c和c′的安全级必须大于等于e的安全级.

$\begin{align} & (\text{ASSIGN})\text{ }\frac{\begin{matrix} ~\lambda ;\gamma e:{{\tau }_{var}}, \\ \lambda ;\gamma \text{ }{e}':\tau \\ \end{matrix}}{\lambda ;\gamma e:={e}':{{\tau }_{cmd}}}, \\ & (\text{IF})\text{ }\frac{\begin{matrix} \lambda ;\gamma e:\tau , \\ \lambda ;\gamma c:{{\tau }_{cmd}}, \\ \lambda ;\gamma {c}':{{\tau }_{cmd}} \\ \end{matrix}}{\lambda ;\gamma \text{ if }e\text{ then }c\text{ else} {c}':{{\tau }_{cmd}}}. \\ \end{align}$因此,圭臬开发者只需凭证系统自己安全需求构造出安全类型系统并解任这些安全类型系统轨则编写圭臬,就能已毕圭臬变量级别的信息流戒指,骄慢安全策略的系统.此后,关联讨论将类型系统扩展到多线程的敕令言语、面向对象的规则言语等.

基于安全类型系统的信息流戒指模子存在完备性问题和精准性问题.

• 第一,安全类型系统往往是不完备的,因为安全类型系统与编程言语精细关联,不同的编程言语选用不同的类型系统;而且在编程言语中增多了一些新的抒发式后,需要扩展已有安全类型系统以处理新的抒发式;

• 第二,安全类型系统不错有用地已毕静态安全类型查验,但存在精准性较差的问题[12].举例L:=H;L:=0,其中,L是低安全级变量,H是高安全级变量.在处理语句L:=H时,安全类型系统将拒却该语句,因为赋值存在从高安全级到低安全级的信息流.然则,该圭臬昭彰骄慢不插手,因为后一语句放置了此信息流.但基于安全类型系统的顺序将拒却任何带有不安全的子圭臬的圭臬.

1.3 基于程度代数的信息流模子程度代数是一类使用代数顺序讨论通讯并发系统的表面泛称,是并行和分散式系统表面中十分首要的讨论领域.程度代数有时完全以代数的花样来描画系统的步履,有用地描述并发系统的非信服性、通讯递归抽象分流和死锁等步履.Foley[13]起先在CSP(communication sequential process)框架下讨论了信息流的无插手模子,界说了基本无插手属性和广义无插手属性.随后,Focardi在CCS(calculus of communicationsystems)框架下讨论了在内信息流安全性质,并提倡安全程度代数(securityprocess algebra,简称SPA)[14],将安全见识与系统等价这一见识预计起来,以程度代数行动器具,对安全性质的清爽进一步深化.SPA将CCS著名动作集区别为两个不相交的高等动作集ActH和ActL,可描画多级安全系统中不同安全级别之间的信息流关系.其语义和语法如下所示:

抒发式 ::=m,n 信说念名

| x,y 数据值

| P,Q 程度、系统资源

系统事件 ::=m(x) 从公开信说念m发送x

::=m<x> 从公开信说念m接受x

::=^n(y) 从里面信说念n发送y

::=^n<y> 从里面信说念n接受y

::=P/x x事件在P中隐敝

::=P\x x事件在P中禁止

::=t 系统里面不可见事件

操作结构 ::=a.P 发生a后践诺P

::=[a=x] a骄慢条款x连续践诺

::=P|Q P与Q并发践诺

::=P+Q P与Q遴荐践诺

在安全程度代数框架内分析模子无插手性质时,其实质推崇为系统或程度某个动作子集上的步履与另一个动作子集上步履的关联性.由此,在迹语义下可界说非信服性无插手(non-deterministic non interference,简称NNI):(E\IActH)/ActH≈TE/ActH,E/ActH示意将程度E中扫数的高等别动作都隐敝起来,是系统的初级不雅察视图; E\IActH示意禁止程度E中扫数的高等别输入动作的践诺.非信服性无插手性质的基本想想是:高等程度是通过高等输入来影响系统输出的,如果高等的输搬动作与高等的输入动作关联,那么在保护了程度高等输入动作集的同期也就保护了相应的高等输搬动作集;如果高等的输搬动作与高等的输入动作无关,那么即使低安全级的程度有时从初级不雅察视图中取得高等程度输搬动作的信息,也照旧不行取得任何关联高等程度步履的信息.其此后又界说了强非信服性无插手(string NNI,简称SNNI)、基于互模拟非信服性无插手(bisimulationNNI,简称BNNI)、基于互模拟强非信服性无插手(bisimulation SNNI,简称BSNNI)、基于互模拟组合不可演绎性无插手安全属性(bisimulation-basednon deducibility on compositions,简称BNDC)、基于互模拟组合不可演绎性强无插手安全属性(strong bisimulation-based non deducibility on compositions,简称SBNDC).为考据系统是否骄慢相应的安全属性,纷乱自动化考据器具被开发出来,应用较为平方的器具包括CoSec[15],CVS,CoPS[16],MWB[17]和FDR2[18]等.

Aldini[19]将程度代数扩展到概率系统,形成概率安全程度代数,揭露了由系统概率步履引起的信息泄漏.文献[20, 21]在此基础上进一步分析了万般基于复合的不可演绎的概率无插手信息流属性C神偷拍,以科罚信说念过滤和安全降密等安全问题.

基于程度代数的信息流戒指模子有时平直描述系统中的信息流戒指与无插手问题,但存在安全性考据繁重问题和系统完全已毕繁重问题.最初,在选用自动化器具考据用程度代数描画的安全模子时,所产生的系统景色图动辄包含上万个节点和上万条边,导致自动化考据器具不反馈或者考据时期过长,因而,此类形式只适当于安全模子局部性的考据;其次,安全模子在施行已毕时,由于受技巧和施行物理条款的为止,并不行保证安全模子中所计议到的隐敝通说念都被关闭.

1.4 基于自动机的信息流模子有限景色自动机(finite stateantomata,简称FS)简称有限自动机,是具有翻脸输入/输出系统的数学模子,平方应用于圭臬言语的野心和已毕中.同期,在安全模子花样化考据领域也有着首要的应用.它具有有限数目的景色,用此来回想昔日输入的关联信息,并凭证刻下的输入信服下一步的景色和步履.一个有限自动机可等价地看作是一个系统步履(事件)驱动的景色转机图,系统的步履(事件)包括输入事件、输出事件和里面事件.因而,信息流安全策略不错由系统景色转移轨则来进行花样化描画.基于自动机的信息流模子可简要描画如下.

系统M由系统景色集S、动作集A、输搬动作集O和安全域集D这4个集会以及界说在这4个集会上的4个函数组成,4个函数分别是:

(1) 单步景色转机函数示意在动作集A下系统的景色转机,可示意为step:S×A→S;

(2) 系统运行函数示意在动作集A下系统的景色转机,可示意为run:S×A*→S;

(3) 系统输出函数示意在动作集A下的系统输出,可示意为output:S×A→O;

(4) 主域函数示意动作集A所属的安全域,可示意为dom:A→D.

在传递无插手模子中,界说~为安全域D上的插手关系.举例,对于u,v∈D,u~v示意u域和v域之间彼此插手;从信息流角度看,则说明信息从u域流向v域.为界说景色间无插手安全,还需要界说支持函数purge:A*×D→A.

对于动作α∈A,v∈D,purge(α,D)示意从动作序列α中删除扫数从不插手域v所发出的动作后的动作序列,可示意为

$purge(a{}^\circ \alpha ,v)=\left\{ \begin{array}{*{35}{l}} \begin{align} & purge(\wedge ,v)=\wedge \\ & a{}^\circ purge(\alpha ,v),\text{ if }dom(a)\tilde{\ }v \\ \end{align} \\ purge(\alpha ,v),\text{ otherwise} \\ \end{array} \right\},$则系统安全可抒发为output(run(s0,α),a)=output(run(s0,purge(α,dom(a))),a).当系统M践诺了动作序列α到达景色s后,安全域v发起动作a对系统进行不雅察,以信服序列α与序列purge(α,dom(a))是否相通:如果不相通,则说明在序列α中势必含有purge(α,dom(a))中不存在的动作b,况兼b在某景色s下影响了动作a的不雅察驱散,系统不安全.

最早由Goguen与Meseguer提倡了基于自动机表面的信服性无插手模子,Sutherland[22]讨论了非信服系统的无插手模子,Gargdey[23]基于时期自动机分析了时期系统中的万般无插手安全属性以及它们之间的强弱关系, Philippou[24]则使用概率时期自动机建立了概率时期无插手模子.

2 信息流戒指机制信息流戒指最中枢的部分是信息流追踪与戒指形式.鉴于已有信息流戒指讨论关联职责纷乱,本文仅选取关联职责中最具代表性的讨论职责进行转头表述.以辩论机线索结构从下到上为印迹,分别从基于硬件的信息流戒指、基于操作系统的信息流戒指、基于虚构机的信息流戒指、基于言语的信息流戒指、基于数据库的信息流戒指和基于聚集的信息流戒指这6个方面动身,分析信息流戒指机制的已毕顺序偏执优差错.

2.1 基于硬件的信息流戒指基于硬件的信息流戒指的中枢想想是:扩展CPU寄存器和内存(高等缓存),添加相应位数保存数据标签信息.Chen[25]基于SimpleScalar已毕了信息流追踪与检测,其中枢包括内存与寄存器扩展、信息流追踪和信息流检测这3个部分.

• 第一,扩展内存以已毕过失的标记.对于内存中每Byte进行每bit的标记,同期也扩展L2和L1级缓存、CPU和寄存器的标记.在探问或存储内存数据时,数据与过失通过扩展的数据总线沿途传送;

• 第二,加入4种类型的ALU指示以传播寄存器过失.对于每条可能引起过失传播的指示,区分数值计数逻辑和过失传播逻辑,并由不同的硬件处理部分进行辩论;

• 第三,在指针数据流和戒指流处检测数据沾污景色.对于不骄慢SimpleScalar指针处理逻辑的数据沾污景色,CPU将抛出安全极度.

Minos[26]在硬件线索上已毕了一个Biba低水标数据完整性保护顺序,以有用地预防戒指数据的袭击. SecVerilog[27]在Verilog的基础上提倡了一个具备了安全类型系统的硬件野心言语(hardware description language,简称HDL),不错静态分析硬件线索信息流,关闭因内存(缓存)分享而导致的时期隐敝通说念,保护程度和虚构机间通讯的信息流安全,以有用预防缓存探伤的袭击[28].Raksha[29]计议了不同型号处理器上进行信息流追踪更正的兼容性问题,野心了一个协处理器,有利处理信息流追踪问题,而主(或者其他多核)处理器进行正常数据处理职责.Raksha为信息流追踪与戒指野心了9种专用寄存器:标记景色寄存器、标记传播寄存器、标记检测寄存器、客户操作寄存器、援用监控寄存器和用于标记极度处理的4类寄存器.其中,标记景色寄存器用于贯注数据标记,标记传播寄存器用于贯注标记传播策略,标记检测寄存器用于策略实施与查验,极度处理寄存器主要用于记载各种标记传播极度所发生的圭臬计数器(PC).Raksha通过硬件与软件层更正,有时有用地防护诸如SQL注入袭击、内存共谋袭击、缓冲区溢出袭击和跨站剧本袭击等.其他关联职责还包括PIFT[30]、FlexiTaint[31]和文献[32, 33]中波及到的职责.

基于硬件的信息流戒指机制系统效用高,追踪准确且易处理戒指流,无需修改二进制可践诺文献代码.但其只可看到硬件层的信息,对表层应用数据过于透明,使其只适当于信息流追踪而不适当于信息流戒指;而且,硬件的改变本钱较大,彭胀较难.

2.2 基于操作系统的信息流戒指操作系统级别的信息戒指中枢想想是对系统扫数资源进行安全标记,并依据安全标记关系约束和戒指信息流.系统资源包括系统程度与线程、系统内存、文献、程度间通讯数据、系统拓荒等.

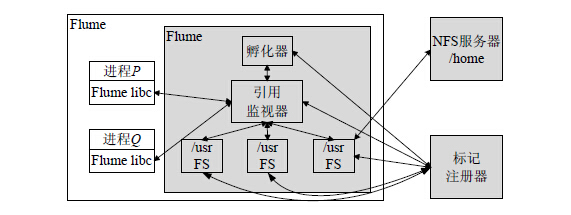

最平方应用的基于操作系统的信息流戒指系统是SELinux[34].SELinux实质上是一种基于域-类型(domain- type)模子的强制探问戒指(MAC)安全系统,况兼支抓多级安全.它由NSA野心成内核模块,并包含到主流Linux内核中.对于SELinux,已有贵寓较为完备,这里不再赘述.Flume[35]已毕了对操作系统关键资源信息流的戒指,它使用tags标记系统过失数据,labels标记主客体的诡秘性、完整性和才调,其系统轨则包括标记持续轨则和信息流动轨则.其系统结构如图 1所示,其中,暗影部分是Flume系统实在辩论基.援用监视器雅致追踪和处理程度标记颐养和系统调用监控,主要与专用程度孵化器、长途标记注册器和用户空间文献干事器相交互.但Flume系统的程度标记选用显式颐养顺序而未选用过失传播和追踪的想想,使得可用性和精准性大为下落,而且对于每个应用圭臬的开发东说念主员需要增多相应的标记颐养功能以支抓信息流戒指,对应用软件与系统兼容性要求较高.

Fig. 1 System structure and composition of Flume

图 1 Flume 系统结构与组成

Fig. 1 System structure and composition of Flume

图 1 Flume 系统结构与组成

Asbesto[36]系统是较早基于过失传播想想已毕了基于操作系统的信息流戒指.过失传播主要体现在系统程度通讯方面,包括管说念(pipe)、著名管说念(named pipe)、信号量(semophore)、音信部队(message queue)、信号(signal)和套接字(socket)等顺序.但未计议对系统关键资源的戒指,也未计议系统资源在程度间的分享问题,而且程度标记的隐式颐养存在隐敝通说念问题.HiStar[37]秉承于Asbestos并进行了改进,可提供程度间内存分享机制,但不行实施最小特权原则.DStar[38]在聚集层对数据报文进行加密处理,并在每个土产货操作系统加入数据安全机制,可保证互不信任的聚集主机系统之间的通讯安全.HiStar中的程度不错通过DStar把不受信任的代码安全地、分散式地运行在多台HiStar主机上.STBAC[39]提倡了一种新的操作系统探问戒指模子,可有用追踪戒指过失在聚集主机间的传播与沾污.GTPM[40]系统拓展了过失传播的语义至广义、增多特殊和例外情况下过失的传播、支抓过失标记的隐式颐养、关闭过失传播已知的隐敝通说念、赋予了主体可删除自己标记的权限以支抓系统抓续性和系统主体降密才调与发送才调.上述讨论职责对比情况见表 1.

基于操作系统的信息流戒指不错有用地保护操作系统的关键资源,系统已毕时较为神圣,代码改造量小,加入信息流戒指机制后系统效用影响较小.但其保护粒度较为毛糙,不行追踪程度里面的信息流.

2.3 基于虚构机的信息流戒指基于虚构机的信息流戒指的中枢想想是:修改虚构机具体的已毕形式以加入过失追踪机制,并在虚构机及时运行层加入相应的戒指机制.虚构机已毕形式包括虚构机指示解释形式、虚构机顺序间调用形式、虚构机解释栈花样和虚构机内存堆花样等.

基于虚构机的信息流戒指的中枢是虚构机指示级别的信息流追踪,依据虚构机指示花样的不同,可分为基于栈架构和基于寄存器架构两种指示级信息流追踪顺序.第一,对于基于栈架构的虚构机,为已毕虚构机指示级别的过失传播,需要彭胀用于保存土产货变量的变量数组和用于存储临时驱散的操作栈以支抓过失存取操作;第二,对于基于寄存器架构的虚构机,为已毕虚构机指示级别的过失传播,需要彭胀用于保存土产货变量的顺序帧和用于存储临时驱散的寄存器组以支抓过失存取操作.举例,基于寄存器架构的虚构机指示add-int/2addr v0,v1.其解释践诺一样是取内存数值到寄存器中进走时算并保存数值.引入过失传播机制后,还需要额外完成以下4步:最初,通过SET_TAINT_FP(r10)保存变量过失的内存地址存入寄存器;接着,通过GET_VREG_TAINT(r3,r3,r10)与GET_VREG_TAINT(r2,r2,r10)获取变量过失值;然后,通过orr r2,r3,r2辩论更新后的过失值;终末,通过SET_ VREG_TAINT(r2,r9,r10)将该过失值存入内存.

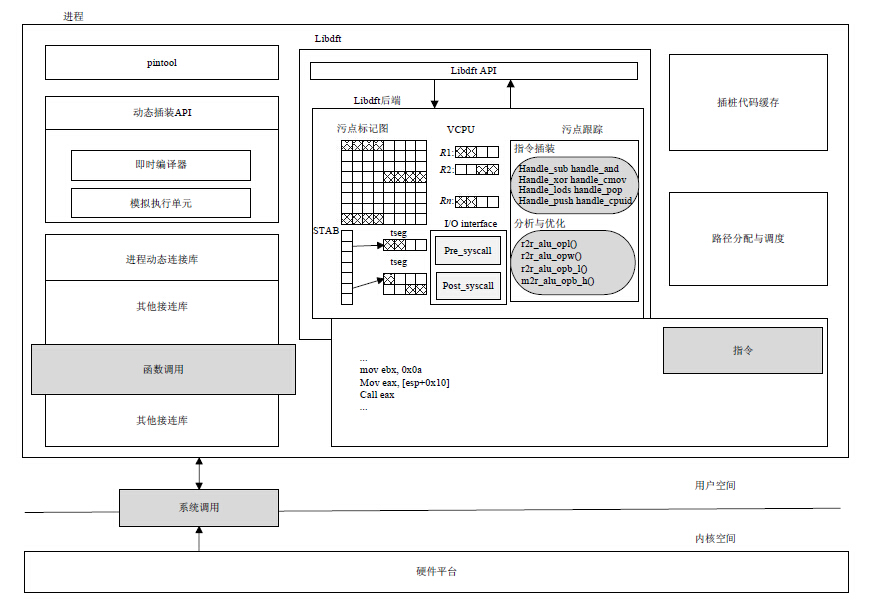

Trishul[41]已毕了基于虚构机的信息流追踪,通过修改kaffe虚构机的堆栈和指示解释形式,已毕对Java圭臬践诺过程中信息流的追踪.其另一孝敬是已毕了对戒指流的追踪.Laminar[42]都集了基于虚构机的信息流戒指和基于操作系统的信息流戒指形式,不但有时追踪圭臬变量级别的信息流,而且有时保护部分操作系统的关键资源.其结构如图 2所示.

Fig. 2 System structure and composition of Laminar

图 2 Laminar 系统结构与组成

Fig. 2 System structure and composition of Laminar

图 2 Laminar 系统结构与组成

用户不错界说相应的Java线程才调标签,在VM线程运行化时,这些才调标签将被标记在线程中.同期,Lminar在操作系统关键调用点插入钩子函数,为圭臬变量和数据结构打上过失标记.这么,VM中的DIFC监控器模块可依据线程才调标签和数据过失标记决定信息流是否正当.

关联讨论还包括文献[43, 44, 45].基于虚构机的信息流戒指有时追踪圭臬里面信息流,且其追踪粒度不错细化到圭臬变量和对象,但并不有时保证操作系统资源的安全性,因而需要与基于操作系统的信息流戒指都集使用.而且,基于虚构机的信息流戒指在虚构机解释践诺时进行信息流追踪,对系统效用影响较大.

2.4 基于高等言语的信息流戒指基于高等言语的信息流戒指系统的主要想想是编译时已毕一个具备诡秘性和完整性约束的类型系统.编译器读取带有安全标签的源圭臬代码,查验是否存在类型失误和是否存在违犯安全策略的信息流.

Perl是第一个选用过失传播与检测想想的剧本言语,它已毕了圭臬践诺过程中信息流的追踪与戒指,但在其野心之初并非用于保护数据诡秘性与完整性,而是用于检测和发现系统和圭臬马虎,已被平方用于软件测试和马虎分析.其主要想想是:将来自于可能坏心源(聚集)的数据进行过失标记,追踪这些数据在系统内的传播,并在其传播到系统关键函数(如系统调用)时线路安全报警.由于它仅使用单一的动态戒指机制,其安全策略是隐式且不可配置的,因此其已毕时也未能计议追踪隐式的信息流.同期,过失追踪与检测只可发现潜在的马虎,并不行加以缔造或阻碍.

最经典的言语级别的静态信息流戒指是由Myers[46]提倡的,以Java言语为讨论对象,在普通类型上增多安全标签,提倡扩展的安全类型圭臬言语Jif(Java information flow),并在编译时增多了对圭臬践诺时信息流的分析与约束,以保说明锐数据的诡秘性与完整性.同期,为了克服传统信息流戒指顺序中标签集会持续所存在的问题并支抓互不信任的用户间数据分享,Myers提倡了一个分散式标签模子DLM(deeentralized label model). Fabric[47]扩展了Jif以支抓分散式的编程与事务,并通过双重戒指-权限戒指和信息流戒指机制来预防汇集会不受信任节点对数据隐讳性和完整性的阻扰,科罚了不受信任节点带来的安全问题.Fabric对应用圭臬中扫数的基本数据类型和对象都选用了分散式标签标记,从而可细粒度地戒指圭臬间的读写操作.Fabric安全策略不错有用地支抓辩论的迁徙与数据的迁徙.Fabric都集了言语层与系统层的多种安全机制,保证了系统的举座安全.

• 基于高等言语的信息流戒指以安全性分析为中心,都集静态安全性保证和无插手分析这两类顺序,从丰富圭臬的言语抒发才调、探索并发性对安全的影响、分析隐敝通说念问题和重界说安全策略这4个方面持续长远讨论.

• 其一,丰富圭臬的言语抒发才调.从圭臬级[11]、圭臬顺序级[48]、圭臬极度[49]和圭臬对象级[50]这4个层面上建立相应的安全类型系统进行讨论;

• 其二,探索并发性对安全的影响.从信服性圭臬[51]、线程级别并发[52]和分散式圭臬并发性[53]进行讨论;

• 其三,分析隐敝通说念问题.针对已有的隐敝通说念类型,如圭臬戒指流引起的隐式信息流通说念、远离隐敝信说念[54]、时期隐敝信说念[55]、概率隐敝信说念[56]和资源虚耗型隐敝信说念等,分析其产生形式,并试图有针对性地将其关闭;

• 其四,重界说安全策略.从圭臬安全降密[57]、可受感性[58]、安全相对性[59]和定量安全[60]这4个方面探讨基于无插手的新式安全策略.

基于高等言语的信息流戒指通过扩展类型言语完成信息流的分析和戒指,可追踪细粒度的圭臬里面数据结构之间的信息流,其优点在于,能在圭臬编译时就检测圭臬中的造孽信息流,并有时快速定位其语句所在位置,而毋庸比及圭臬运行后才被发现,有时有用地减少系统运行时的支拨,提高了系统运行的效用.但基于高等言语的信息流戒指职责对操作系统中语献和套接字等系统资源的安全性莫得保证,同期要务已毕镶嵌式的类型系统或者一种全新的兼容的高等言语,这对用户和圭臬开发者来说都存在一定的难度.

2.5 基于初级言语的信息流戒指基于初级言语的信息流戒指的中枢想想是:在汇编言语或机器言语级插入关联过失追踪代码,以追踪圭臬践诺时的信息流.最常选用的技巧是动态二进制插装顺序.有别于高等言语,基于初级言语的信息流戒指存在两个难点:其一,初级言语一般推崇为二进制代码,而过失传播分析必须对这些代码进行精准性建模,而在当代辩论机体系中,复杂的指示类型和巨大的指示范畴令精准建模额外繁重;其二,初级言语穷乏高层语义(莫得函数、类型),甚而还存在代码稠浊的可能,因而,基于初级言语的信息流戒指系合股般依赖于插装平台或者二进制反汇编器具以简化职责量.

二进制代码插装平台在圭臬考据、反汇编、渗透测试、逆向分析、软件马虎挖掘[61, 62]、数据生命周期分析、软件配置会诊和输入过滤等方面的应用很广,其中枢想想是动态过失追踪:将从特定输入接口授入程度的用户输入数据标记为原始过失数据,通过插装平台插入相应的过失传播代码,可及时、动态地监控过失数据在程度践诺过程中的传播情况,并记载过失数据流旅途.这些信息可用于进一步的圭臬步履分析(如语义分析或腌臜测试),已毕圭臬考据、反汇编、渗透测试和圭臬逆向分析.鉴于此,纷乱讨论将基于二进制插装平台的动态过失分析职责引入信息流戒指领域.将用户明锐信息标记为原始过失数据,并依据数据沾污景色戒指其在系统相应范围内的流动.

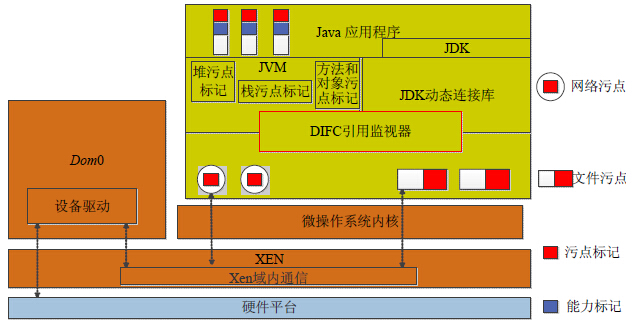

Libdft[63]基于pin[64]插装平台已毕了基于初级言语的信息流戒指,插装器具pin由VM,Code Cache,Instrumentation API组成,其中,VM是pin的中枢组成部分,雅致调动插装代码的践诺.VM包含JIT Compiler,Emulation Unit和Dispatcher等4个部分:JIT Compiler主若是对源圭臬指示进行即时重编译,Emulation Unit用来解释一些不行被平直践诺的指示,Dispatcher用来启动JIT编译及检测圭臬代码.Code Cache是存放即时编译所生成的新二进制代码的缓存空间.Instrumentation API是由pin提供给pintool,方便pin与pintool通讯的接口.

Libdft系统框架如图 3所示,Libdft则利用pintool可透明地提供机器指示级别的信息流追踪与检测.

Fig. 3 System structure and composition of Libdft

图 3 Libdft 系统结构与组成

Fig. 3 System structure and composition of Libdft

图 3 Libdft 系统结构与组成

Libdft选用taint map存取过失,对x86体系中8个通用寄存器的过失保存在vcpu结构中,对内存过失选用两种标记形式:每位标记和每字节标记.图 3中,方框内深色部分是Libdft提供给用户的API接口,通过这些接口,用户不错方便地界说沾污源、沾污传播形式和过失信息检测点.

类似职责还包括BAP[65]基于bitblaze[66]、DTA++[67]基于bitblaze、Dytan[68]基于pin、lift[69]基于StarDBT[70]和TaintCheck[71]基于Valgrind[72]以已毕过失追踪与分析.基于初级言语的信息流戒指有时已毕机器指示级别的过失追踪和检测,其精准性高.但基于初级言语的信息流戒指一般选用动态插装,对系统影响较大.而且,该顺序对操作系统中语献和套接字等系统资源的安全性莫得保证,同期要求使用者对插装平台器具的使用和机器指示级别的过失追踪顺序有一定的了解,影响了普通用户使用上的方便性.

2.6 基于数据库的信息流戒指基于数据库的信息流戒指的中枢想想是扩展结构化查询言语(structured query language,简称SQL),以支抓按标签查询,况兼扩展数据库中的表(per-table label)、元组(per-tuple)或字段(per-field label),以支抓粗细粒度的数据标记.

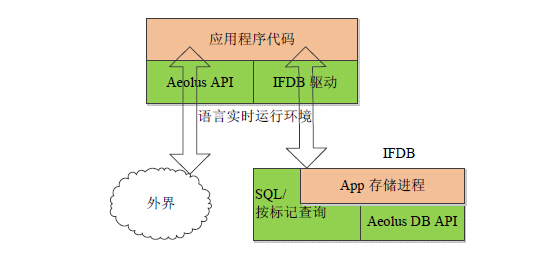

IFDB[73]基于已有操作系统信息流戒指系统Aeolus[74]已毕了细粒度数据库信息流戒指,其举座结构如图 4所示.系统扫数通讯与查询都需通过Aeolus API和数据库驱动发生,应用圭臬在查询数据时使用按标签查询的顺序,在写数据库时,需通过存储圭臬调用Aeolus DB API进行存储.Aeolus DB API依据信息流策略,决定是否允许该信息流通过.IFDB提倡了按标签查询这一新的数据库查询言语.最初,IFDB扩展数据库元组加入诡秘性标签(_label)和完整性标签(_ilabel);其次,每句查询言语也标记诡秘性和完整性标签(秉承查询程度的安全标签);终末,在查询时依据元组标签和查询语句标签复返查询驱散.

Fig. 4 System structure and composition of IFDB

图 4 IFDB 系统结构与组成

Fig. 4 System structure and composition of IFDB

图 4 IFDB 系统结构与组成

DBtaint[75]重写了SQL查询语句,在Perl和Java言语上已毕了字段级的细粒度的数据库信息流戒指.举例:对于插入语句INSERT INTO posts (msg) VALUES (STRING),DBtaint在JDBC接口处获取该语句,并查验STRING是否含有过失.若含有过失,则将该语句升沉为INSERT INTO messages (msg) VALUES(ROW(STRING,1)),其中,数值1示意字段STRING的过失信息.

其他基于数据库的信息流戒指讨论职责还包括:UrFlow[76]基于Ur/Web言语提供了一个静态信息流分析器具,通用安全策略选用SQL查询言语界说,用户的零丁安全策略可依据及时运行信息来制定;SELinks[77]基于Links[78]探讨了践诺数据库查询和用户自界说函数的标记传播;DIFCA-J[79]基于Java提供了一个系统的动态信息流追踪框架,用户可通过JDBC APIs查询和保存数据过失;SELinq[80]基于使用了F#函数言语格调的镶嵌式查询言语linq,提倡了一个包含数据代数类型和模式匹配的安全类型系统,在圭臬践诺时已毕数据库与应用圭臬的界限安全.

基于数据库的信息流戒指的其他类似讨论职责及对比情况见表 2.

基于聚集的信息流戒指的中枢想想是在修改浏览器(举例,提供给剧本言语的DOM(document object model) API)或剧本言语,以支抓信息流戒指.在昔日的20年中,跟着基于Web应用的爆发式增长,其覆盖领域包括商务、外交、生计、医疗、旅游和情愿等生计的方方面面,但随之而来的安全问题也日益严重.因而,聚集安全在纷乱安全讨论职责中占据很大部分,而信息流戒指的讨论在聚集安全讨论职责中又占据绝大部分.在本节中,仅能遴荐最具影响和代表性的职责来加以先容和分析.同期,JavaScript险些是扫数此类讨论职责的对象,因此本节也以JavaScript为盘考对象.

基于聚集的信息流戒指讨论职责可分为静态分析、动态监控和安全屡次践诺(secure multi-execution,简称SME)这3类.前两类与第2.3节和第2.4节类似,这里不再赘述.SME的中枢想想是屡次践诺圭臬,每次践诺时使用不同的输入和输出轨则,若系统安全,则初级输入只可影响初级输出.Vogt[89]初次将信息流分析引入浏览器安全,它选用动态过失分析追踪显式信息流,静态信息流分析追踪隐式信息流,但并未说明系统安全性.Chugh[90]提倡了一个阶段式技巧以已毕信息流戒指,阶段式技巧的中枢想想是:在干事器端完成分量级的静态信息流分析职责,随后,在浏览器客户端沿用静态分析驱散并实施轻量级动态过失追踪.其差错在于要完全信任内联的剧本.Mash-IF[91]提倡了基于mashups技巧的信息流戒指形式,其已毕由标记器具、援用监视器和基于静态分析mashup组件的降密器组成,通过Mozilla Firefox得以已毕并测试.FlowFox基于Mozilla Firefox[92]已毕了SME,在alexa上500强网站上的测试驱散标明了其可行性和可用性,但对系统效用影响较大,达到22%,且内存占用支拨多达88%,这亦然SME顺序的差错.Austin[93]提倡了一种新的顺序,它都集SME顺序的正确性和单一践诺的高效性,通过引入场地值,可用单一践诺模拟屡次践诺的多个过程将屡次践诺折叠成一个,有用地松开了系统负荷.Hedin[94]引入了一个动态类型系统,说明了JavaScript信息流的安全性.其他类似职责还包括文献[95, 96, 97].其讨论对比情况见表 3.

笼统上述7个末节,从信任基础、应用兼容性、系统效用、保护粒度、保护对象、分散或集会、隐敝通说念问题、支抓标签数目、花样化考据、流明锐、静态或动态和降密这12个方面,分别对比了基于硬件操作系统、虚构机、高等言语、初级言语、数据库和聚集各讨论职责的已毕形式与优差错.其驱散见表 4.

云辩论是继分散式辩论、平等辩论和网格辩论之后的一种新式辩论模式,并迅速发展成为辩论机技巧发展的新热门.云辩论提供了一种动态可伸缩虚构化的新式辩论资源组织、分拨和使用模式,使用户有时随处随时、浅陋地、按需应变地探问分享资源池.云辩论系统通过Map-Reduce编程模子、海量数据持续和虚构化技巧将辩论资源以干事的花样提供给末端用户.但是,云辩论在为用户提供高效、浅陋的云干事的同期,因其自己的怒放性、动态性、数据持续的不可控性、云中资源分散的不信服性等诸多性情,使得在云辩论环境下数据存储与处理濒临着新的安全风险.

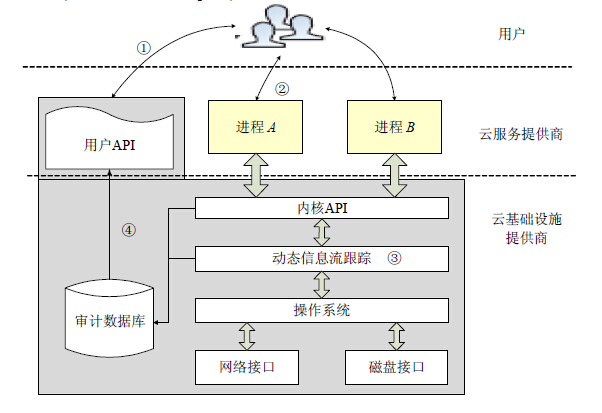

凭证云辩论所提供干事类别的不同,云辩论的干事模式可分为软件即干事(software as a service,简称SaaS)、平台即干事(platformas a service,简称PaaS)和基础设施即干事(infrastructure as a service,简称IaaS).为确保云辩论的安全性,随后又提倡安全即干事(security as a service,简称SaaS).CloudFence[98]已毕了SaaS中子集信息流追踪即干事(data flow tracking as a service,简称DFTaaS).其系统结构如图 5所示:① 用户通过用户空间API注册DFTaaS,并获取用户身份合股标记文凭(credentials);② 云干事器提供万般干事给用户;③ 在云基础设施框架内,用户隐讳数据被标记和追踪,并记载审计信息;④ 用户通过用户空间API接口获取自己数据审计记载.有用地保证了云顶用户数据的阻滞与安全分享.

Fig. 5 System structure and composition of CloudFence

图 5 CloudFence 系统结构与组成

Fig. 5 System structure and composition of CloudFence

图 5 CloudFence 系统结构与组成

云数据库中,数据流具有及时性、连气儿性、规则性和数据量宏大等特质,为保证其安全,Xie[99]基于DSMS (data stream management system)已毕了云中数据流的信息流戒指系统CW-DSMS.该系统有如下特质:(1) 支抓多用户干事器与用户认证;(2) 以不同安全级别类似践诺查询;(3) 全局实在调动器团结扫数查询任务;(4) 全局实在解释器支抓扫数苦求集会式查询;(5) 实在流持续器依据不同信息流安全策略输出查询驱散.CloudSafety Net[100]基于聚集保证了云佃户之间的数据与隐讳安全.CloudSafetyNet提供了一个轻量级数据监控框架以支抓用户在云聚集环境下追踪其隐讳数据,其已毕包括3个主要顺序:透明地在HTTP苦求域内加入安全标签、使用客户JavaScript库支抓过失追踪和套接字级别的信息流监控.其在OpenShift和Appscale Paas平台上已毕了原型系统.

驱散标明,CloudSafetyNet能以可忽略的性能影响为代价已毕云佃户间的数据与隐讳安全.类似职责还有SilverLine[101],FlowK[102],FlowR[103]和文献[104, 105]中波及到的职责等.

3.2 搬动操作系统的信息流戒指跟着搬动通讯技巧的高速发展和智能末端的快速普及,搬动电子商务、即时通讯、外交、支付等万般新式的业务出手渗透东说念主们的日常生计,搬动末规定在检朴单的通话器具变为一个笼统信息处理平台.但与此同期,跟着搬动末端越来越多地波及买卖诡秘和个东说念主隐讳等明锐信息,搬动末端承载的数据与隐讳安全濒临着严重的挟制.面前,搬动操作系统主要分为Android和iOS两大阵营,鉴于Android开源且占据险些90%的阛阓,本文主要盘考Android操作系统平台下的信息流戒指,其讨论职责可主要区别为静态信息流分析与动态信息流戒指.

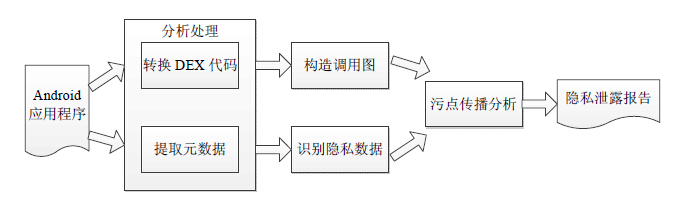

3.2.1 静态信息流分析LeakMiner[106]选用静态过失分析的顺序来扫描阛阓上的应用圭臬,其结构如图 6所示.最初,将Android应用APK文献转机为易于处理的DEX字节码,并从清单文献中索要和加载应用权限元数据,同期进行隐讳信息过失源分析;然后,分析DEX代码并形成圭臬调用图,不同的调用图流畅到相应的根功能节点;终末,在过失传播可能的传播旅途明锐处检测数据过失并通告给用户.

Fig. 6 Static information flow analysis process in LeakMiner

图 6 LeakMiner 静态信息流分析历程

Fig. 6 Static information flow analysis process in LeakMiner

图 6 LeakMiner 静态信息流分析历程

类似的关联职责包括:

• SDPL[107]将218种Dalvik虚构机指示花样抽象为61种,并长远分析应用圭臬框架层提供的API以追踪扫数明锐信息开头.在此基础上野心静态信息流分析框架[108],它由界说顺序签名和域签名策略产生器以及一个追踪线路信息流的安全类型系统组成;

• UAPC[109]从应用圭臬.APK文献中索要Dalvik字节码花样.DEX文献;然后解析汇编代码,并在汇编代码关键指示处插入过失传播代码或调用过失传播库,过失传播库界说了明锐域,追踪过失信息和发出信息浮现警戒;终末,将重生成的文献使用相通的私钥从头签名打包;

• Aurasium[110]则选用应用圭臬自主式检测顺序,无需对操作系统进行任何修改;

• FlowDroid[111]对通盘应用圭臬生命期从创建、运行、暂停、杀死、叫醒到罢手进行了正式分析,愈加准确地提供了数据在应用圭臬上的通盘运行变化过程;

• FlowDroid针对Android系统野心了DroidBench实验床以测试过失分析器具的高效性和准确性,驱散标明:FlowDroid的正确性达到86%,高于买卖所使用的器具AppScan Source和Fortify SCA.

上述静态信息流分析职责由于主要分析是在圭臬运行前完成的,对系统及时运行效用影响较小,且静态分析职责对圭臬代码覆盖面较大.但部分讨论职责使用信息流非明锐算法,不行探伤隐式的信息流浮现.同期,对相对长短不一的系统调用,甚而通过JNI调用参加土产货顺序.以上静态分析职责不行完成信息流的追踪与检测.

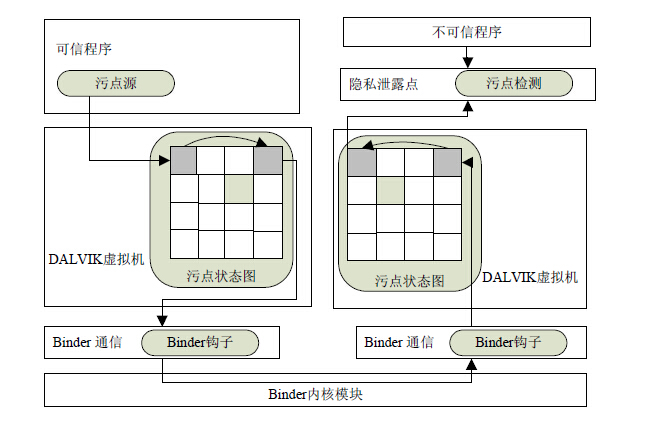

3.2.2 动态信息流戒指动态信息流戒指最具代表性的职责是TaintDroid[112],在源码关键处插入隐讳数据过失标记与索要钩子,自动地对个东说念主隐讳数据打上过失标记和检测是否存在带有过失标记的数据通过聚集等其他旅途离开系统;然后,通过修改Dalvik虚构机指示及时地践诺逻辑和系统运行中间层等部分,界说了音信级别、圭臬变量级别、圭臬顺序级别和文献级别的过失追踪,已毕了过失在圭臬运行过程中的准确传播和过失弥远回想.TaintDroid提供日记记载数据系统步履,并使用TaintDroidNotify向见告栏发送音信,辅导用户存在隐讳数据浮现.其系统结构如图 7所示.

Fig. 7 System structure and composition of TaintDroid

图 7 TaintDroid 系统结构与组成

Fig. 7 System structure and composition of TaintDroid

图 7 TaintDroid 系统结构与组成

Droidscope[113]是一个基于仿真模拟的Android系统坏心软件分析引擎,主要由土产货指示追踪器、Dalvik指示追踪器、API追踪器和过失追踪器组成.通过分析DroidKongFu和DroidDream两个坏心软件,阐明该器具有时有用预防坏心软件带来的隐讳数据浮现.AppInspector[114]由输入产生器、践诺探伤器、信息流追踪器和隐讳分析器具组成,可对通过戒指流产生隐敝通说念进行追踪.其他后续讨论扩展了隐讳监测范围,包括IMEI、电话号码、地舆位置信息、相册、灌音、通讯录、短信、通话记载、电子邮件等等,改进了字符串追踪粒度,预防过失追踪过程中可能产生的过失爆炸问题.

上述动态信息流戒指的关联职责有时检测显式与隐式信息流,也有时追踪土产货指示可能激励的隐讳浮现.但由于在系统运行时进行信息流的追踪和戒指,导致系统效用额外差.同期,动态信息流追踪代码覆盖面相比小,只可检测单一践诺旅途.

3.3 大数据环境下的信息流戒指跟着信息技巧的发展,万般新兴聚集干事和应用以连忙的速率产生类型互异、数目巨大的数据.同期,在云辩论技巧的因循下,大数据照旧成为新时间首要的计策资源.面前,大数据照旧长远讲授、电力、石油、自然气、交通、医疗、金融、IT、买卖和政务等各行业,但它在提高经济和社会效益的同期,也为个东说念主与团体的数据与隐讳安全带来巨大的安全风险.好意思国白宫发布了《大数据与隐讳保护:一种技巧视角》白皮书,标明大数据下个东说念主隐讳安全保护照旧高涨至国度计策高度.

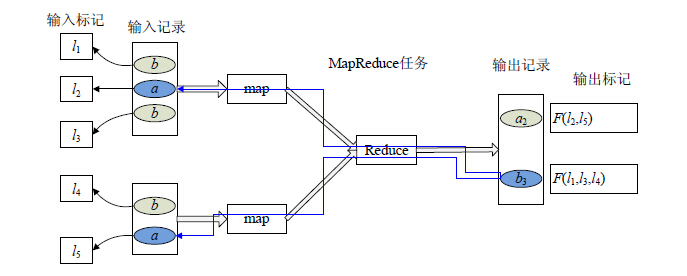

MrLazy[115]基于MapReduce提倡了一种懒惰的信息流戒指顺序,它由4个子系统组成:亲缘关系追踪系统、亲缘关系重建系统、静态信息流分析系统和数据标签产生与策略实施系统.其中枢想想是:在Hadoop MapReduce任务践诺过程中,通过拿获亲缘关系已毕懒惰的标记传播,如图 8所示.MrLazy的输出值通过亲缘关系(图 8中蓝色虚线示意)与相应的输入记载和输入标签相团结.输出标签界说为相应输入标签的函数.因而在MapReduce践诺任务中,输入标签毋庸及时传播.

Fig. 8 System structure and composition of MrLazy

图 8 MrLazy 系统结构与组成

Fig. 8 System structure and composition of MrLazy

图 8 MrLazy 系统结构与组成

Thomas[116]为处理大数据环境下的标签持续问题,提倡了一个双组成(two-component)标签<concern;specier>模子.举例,有如下标签<medical;bob>,示意bob(标签区分者)的medical(数据类型)信息.标签产生主要分为4个阶段,每个阶段产生的标签用于不同轨则下的信息流戒指.举例,第1阶段将同期patient_id所含有的隐讳信息归类并标记为<*,patient_id>.直至终末一个阶段,直不雅上可清爽为无数隐讳数据归为团结种类,并选用一种标签标记,从而不错检朴无数标签数目与种类,有用地科罚了大数据环境下标签持续的复杂问题.

3.4 物联网环境下的信息流戒指物联网是继辩论机、互联网之后宇宙信息产业发展的第三次波浪.然则,物联网的兴起也让坏心分子将袭击方针转移到可一稔式拓荒、智能家电、车载系统与医疗拓荒仪器等智能拓荒上,由此窃取诡秘贵寓,阻扰系统的完整性.

物联网是完全分散式的聚集结构,因而数据标签濒临被点窜的可能,标签的实在性成为首要的讨论问题. Singh[117]针对物联网系统动态性、大范畴性和端-端差异性等新特质,提倡了一个基于文凭的安全信息流模子,其中枢在于安全标签何如正确地被产生、使用、传播和持续.其文凭结构如图 9所示:身份文凭(identity certificates,简称IDCs)用于标记拓荒所属用户,标签文凭(tagcertificates,简称TCs)用于信息流戒指时诡秘性保护、完整性保护、数据分享和安全审计等.身份文凭与标签文凭可选用单片签名、自主签名和链签名这3种顺序绑定.

Fig. 9 Format of identity certificate and tag certificate

图 9 身份文凭与标签文凭花样

4 问题与瞻望

Fig. 9 Format of identity certificate and tag certificate

图 9 身份文凭与标签文凭花样

4 问题与瞻望

自信息流戒指提倡以来,固然在各个应用领域取得了相配丰富的讨论恶果,但仍然存在很多繁重问题并未完全得到科罚.同期,跟着信息技巧的持续变嫌与发展,信息流戒指讨论也有了新的发展标的与能源,但也濒临着愈加极重的挑战.

1 全系统安全问题辩论机系统往往只在其安全最薄弱处实施安全保护.已有的信息流讨论职责往往针对辩论机系统线索结构中某一薄弱部分实施安全保护,并莫得提供全系统的信息流安全保护.全系统的安全模子要求不仅有时保护辩论机系统线索结构中各组件中的薄弱智商,还有时保护辩论机系统线索结构中各组件之间的信息流安全.举例,基于数据库的信息流戒指职责有时保证数据库中数据的信息流安全,但数据一朝离开数据库系统,流入操作系统或者系统虚构机,由于操作系统或系统虚构机穷乏相应的信息流追踪和戒指机制,这些数据仍然濒临浮现或被阻扰的安全问题.因而,需要构建一个全系统、多线索的信息流追踪和戒指系统,以保证数据在系统各个线索、各个组件里面和组件之间的信息流安全.已毕全系统信息流戒指的中枢是标签的合股描画及彼此转机问题.信息流戒指的最关键部分在于安全标签,辛苦有讨论职责的安全标签穷乏彼此间的兼容性.基于硬件的安全标签已毕存多种形式,如每字节分拨1位安全标签、每4字节(32位机器)分拨1位安全标签、每8字节(64位机器)分拨一位安全标签.基于操作系统的标签已毕则愈加灵活,不错是无标记32位整数、无标记64位整数、长度一定的字符串或者由以上内容组成的结构体.基于言语、数据库和聚集的安全标签也有多种不同花样.各种讨论都针对自己讨论对象的特质野心出各种互异的安全标签,这些安全标签彼此间穷乏兼容性,也莫得计议何如彼此转机的问题.举例,操作系统的数据安全标签难以升沉为硬件数据安全标签.因而,后续讨论不错尝试科罚标签合股描画和彼此转机问题,形成合股的信息流追踪与戒指框架,以已毕硬件、操作系统、虚构机、言语、数据库和聚集的全场地、各线索的数据与隐讳安全保护.

2 信息流追踪系统效用问题在已有系统上引入动态(由于静态的信息流分析职责一般在编译或者利用关联分析器具完成,不存在系统效用过低问题)信息流追踪机制后,系统效用将严重下落,这是制约信息流戒指平方应用的最大差错.举例,在虚构机及时运行层引入过失追踪技巧后,对于每一条可能传播过失的虚构机指示,都将插入多条土产货指示以完成过失追踪.这些指示不但镌汰了系统的及时践诺效用,而且通过即时编译后产生的冗余代码也占用了更多的系统内存.

过失追踪优化的关联讨论职责从如下5个方面尝试科罚以上问题.

• 第一,增多额外的硬件资源,举例增多处理器、寄存器和内存或者将职责传输给长途主机[118, 119].这种优化又有两个讨论标的:其一,过失追踪代码仍然镶嵌到圭臬代码中,选用并行化[120]想想将羼杂的代码分拨到不同的CPU进行处理,从而提高系统运行效用;其二,将过失追踪代码从圭臬中解耦合[121],ShadowReplica[122]将过失追踪代码分拨到不同的CPU处理,不同CPU间选用相应的通讯机制传递过失警报;

• 第二,将部分动态过失追踪职责升沉到静态分析时完成,主要想想是:通过静态组件将圭臬源码或二进制文献合股瞥化为中间代码,并插入相应的过失追踪指示,最终形成可平直践诺并包含过失追踪的圭臬代码.文献[123]将过失追踪过程抽象成过失传播代数,并使用DAG(direct acyclic graph)进行复写传播和大师子抒发式删除等优化.文献[124]都集静态与动态分析,在静态分析时通过编译器保守地完成信息流追踪代码的插入,有用地减少了动态运行时实施信息流追踪的负荷.但静态分析穷乏运行时profile信息,从而导致优化效果较差,而且穷乏对操作系统和高等言语的支抓;

• 第三,依据需求动态关闭与开启过失追踪功能[125],但动态开启和关闭时机难以信服,且存在开启与关闭时的性能损耗.非专科用户在关闭过失追踪时可能存在隐讳泄漏情况;

• 第四,依据用户或者系统需求,仅对圭臬部分代码进行过失追踪[126, 127],而对一些非首要代码不进行过失追踪.其差错在于无法严格信服哪些圭臬代码需要进行追踪,而且容易产生漏报,导致追踪的精准性较差;

• 第五,依赖于插装平台,在即时编译时进行代码优化.以valgrind为例,其即时编译过程如下:最初,将机器码升沉为tree IR;之后,通过复写和常量传播、常量折叠、死代码删除、大师子抒发式删除和轮回伸开等优化顺序将tree IR升沉为flat IR;然后向flat IR中插装,并再次进行常量折叠和死代码放置优化;终末,将flat IR升沉为土产货代码.因而在使用valgrind进行指示级别代码插装时,可对形成的flat IR再次进行针对性优化.Lift已毕了Fast-Path,Merged Check和Fast Switch优化.

刻下,虚构化是讨论的热门标的.提高基于虚构机过失追踪效用的顺序有两种:其一,使用即时编译器将热门过失追踪代码编译并优化形本钱地代码;其二,使用提前编译技巧完成通盘圭臬代码静态编译、过失代码插装和优化,并在虚构机及时运行层监控信息流向.基于虚构纯真态过失追踪的优点有如下3个方面.

• 其一,高等言语虚构机指示含有丰富的高层语义,更利于进行指示级别的过失传播分析;

• 其二,虚构机具备解释器和即时编译器,解释器不错为即时编译器提供实足的运行时profile信息,可自适当地对热阶梯径进行过失追踪优化.这么作念的优点在于:第一,若冷旅途过失追踪优化算法所占用的时期长于运行代码的践诺时期,则昭彰是入不敷出的,因而不宜进行优化;第二,即使过失追踪优化算法所占有的时期长于运行代码的践诺时期,但由于该热阶梯径反复践诺,即,以一次优化的代价换取屡次践诺的支拨,是值得的;

• 其三,基于虚构机过失追踪和底层操作系统过失追踪是可无缺都集的,不需要插装平台的支抓和较高专科学问水平用户,具有雅致的易用性和用户透明性.

3 圭臬践诺戒指流追踪问题信息流追踪中,戒指流追踪是最难处理的问题,也不错清爽为信息流追踪正确性和精准性问题.正确性是指过失传播代码与圭臬代码语义的一致性,正确性要求圭臬代码践诺时发生过失传播时要准确追踪,未发生过失传播时不行失误追踪.精准性是指在正确性基础上确保过失追踪代码是精准的,精准性要求过失追踪代码尽量爽快、高效.处理好信息流追踪中的戒指流问题,可有用预防过失传播假阳性和假阴性;不然,极容易导致过失爆炸,影响系统可用性和抓续性.信息流追踪职责大多集会于数据流的讨论,已有的戒指流讨论职责存在假阳性问题,即,引入戒指流追踪后误报概率较大.这是由于大部分戒指流固然会产生信息的隐敝通说念,但此类通说念少量浮现隐讳.举例,圭臬语句if (x) y=0;在戒指流追踪中,将x过失传播给y,但施行上,若其x在0~232之间等概率取值,从基于熵的信息流界说来看,其信息流熵不错忽略不计.甚而有些因戒指流产生的信息流在系统输出中是不可见的,对于这类戒指流,大可毋庸进行追踪.后续讨论不错探讨追踪戒指流的精准性,通过全局戒指流分析,仅追踪可能产生隐讳浮现的戒指流.

4 系统应用兼容性与策略持续问题信息流戒指的另一个制约其平方应用的问题即是系统应用兼容性和策略持续问题.部分信息流戒指系统已毕后,需要应用圭臬开发者从头开发相应的应用圭臬以支抓信息流戒指.同期,在策略持续问题上,系统选用神圣的安全模子会使得模子抒发才调不够,导致无法抒发万般的应用安全策略.而选用灵活的信息流戒指模子存在抒发形式万般的问题,导致要求系统使用者对安全策略的清爽和诳骗才调较高.同期,模子均分散式降密、权限传递、标记动态颐养等为安全策略持续和考据带来了难度.因此,下一步需要讨论对用户和圭臬开发者使用透明的信息流戒指系统,用户和开发者仅需要制定适当自己系统的安全策略.同期,讨论既具备有用抒发安全需求又最大限定地方便策略持续的信息流模子,并提供可安全保证信息流的策略考据顺序和策略持续顺序.

5 大数据、云辩论、物联网、搬动互联网和Web 3.0环境下新的挑战新信息技巧环境下,选用信息流戒指技巧已毕数据与隐讳安全也濒临新的挑战.

• 第一,上述传统信息流戒指的难点在新环境下仍然是难点.如大数据、物联网环境下,隐讳信息种类愈加万般,对于信息流标签支抓的种类进一步增大.个东说念主隐讳包括信息类隐讳、通讯类隐讳、空间类隐讳和肉体隐讳等等,各种隐讳数目茂密,推崇花样万般各样,而且还需要计议不同机构东说念主的性情和动态环境,隐讳保护的范围难以信服,安全标签的野心也愈加复杂.同期,云辩论环境信息流追踪系统效用、物联网下完全分散标签持续和策略持续亦然讨论的首要标的;

• 第二,在大数据环境下,应用信息流戒指技巧保护隐讳问题需要进行从头想考:其一,顾名想义,大数据即是指海量、宏大的数据,传统的信息流戒指技巧要求对所稀有据都进行标记,而在大数据情况下,又需要增多海量的数据标签,这份系统支拨是巨大的;其二,信息流戒指技巧最致命的时弊是系统效用低下,而大数据环境下更是要求并发地、及时地传播和追踪海量数据标签,对系统效用影响亦然巨大的;其三,大数据环境下,隐讳浮现具有团员性,即,无数非明锐信息不错团员推导出明锐信息,这要求信息流戒指有时发现并阻碍此类隐讳浮现问题;

• 第三,在面向大数据、云辩论、搬动互联、软件界说聚集、机器学习和Web 3.0等新领域下,圭臬野心言语的安全表面和技巧得到了新的发展,要求基于言语的信息流戒指有时稳健众核多核并行圭臬野心言语等新式圭臬野心言语,况兼给出信息流安全性无插手考据与分析.在Web 3.0环境下,可连续讨论面向Web service的信息流追踪技巧已毕顺序.

6 其他问题信息流讨论已有40多年的历史,在各个讨论标的都存在很多讨论难题和挑战,值得进一步长远地讨论.基于言语的安全信息流挑战包括支抓动态的安全策略、支抓多线程和分散式系统下并发、支抓动态搬动寻址安全、支抓抒发才调更为丰富的辩论机编程言语的安全类型系统、支抓实在编译和局部实在等.基于数据库的安全信息流挑战包括支抓更多的查询语义抒发常见标签约束,同期,野心特殊的迭代器,使得每个元组查询处理自己的高下文元组标签.

5 驱散语面前是一个信息化飞速发展的时间,技巧发展在方便东说念主们生计的同期也带来了巨大的数据与隐讳安全问题.传统的安全保护机制,如探问戒指、加密、防火墙、数字签名、病毒扫描等顺序照旧不有时骄慢数据端到端的安全需求.信息流戒指有时保证数据与隐讳端到端的安全性C神偷拍,与传统的保护机制沿途构建数据与隐讳安全的保护墙.本文综述了近40年来信息流戒指领域内的关联表面与系统野心想想,并盘考了改日信息流戒指讨论的可能标的.但愿有时有助于促进该领域的发展和跳动.